PyCL ransomware Utiliza RIG Exploit Kit (EK) para propagar la infección

El sábado pasado, los investigadores de seguridad el equipo descubrió un nuevo malware detectado como PyCL ransomware. Este nuevo ransomware se está entregando a través EITest en el RIG Exploit Kit. Se ha encontrado que esta amenaza rescate fue probado sólo entre los usuarios del sistema durante un día para que no se realice el proceso de cifrado. Puede ser una prueba de funcionamiento en el mundo cibernético, ¿cómo funciona. Ya que utiliza algunos colores similares y la interfaz que parece CTBLocker o Citroni ransomware. Se ha escrito en diferentes idiomas y no hay cuerdas distintivas de la nota de rescate o ejecutables de esta amenaza. Se ha programado en lenguaje Python y el guión se conoce como "cl.py". Parece idéntica a SADStory o CryPy ransomware que también utiliza Python para el cifrado mango.

La información técnica sobre PyCL ransomware

| Nombre | PyCL ransomware |

| Tipo | ransomware |

| Extensión de archivo | "Cl.py" |

| Distribución | RIG explotar kit y EITest etc. |

| OS atacado | ventana OS |

PyCL ransomware entrega a través de RIG Exploit Kit y EITest

En el día detección de este PyCL ransomware muchos de los expertos en seguridad notó que EITest empujó a los visitantes a RIG Exploit Kit, que se encarga de la distribución de este virus muy rescate. Esta operación ha sido todo controlado a través de un dominio web malicioso que redireccionar los usuarios de la propagación de la infección agente de RIG, que a continuación, después intenta instalar las vulnerabilidades del virus de rescate en el sistema del usuario. El EITest fue probado en tanto PyCL y la Cerber al mismo tiempo, pero esta distribución amenaza de rescate ha sido probado por un solo día.

Es PyCL ransomware es una parte de RaaS?

Uno de los archivos de este virus rescate contenía NSIS instalador que se llama user.txt. Que contiene una serie de "xkwctmmh" que ha sido enviado a los servidores de comando y control en cada petición. Además de esto, también utiliza la misma secuencia cuando la ransomware estaba siendo probado por los expertos. Se establece claramente que se trata de una parte de la RAAS, donde los piratas informáticos utilizan nombres de usuario como identificador del afiliado.

Cómo PyCL ransomware realizar el cifrado?

Este PyCL ransomware consiguió una vez instalado en su sistema, ya que utiliza NSIS instalador que ha sido escrito en el lenguaje Python y que se utiliza para cifrar los datos de los usuarios. A continuación, se envía una nota de rescate y un tutorial sobre cómo pagar el dinero del rescate. También conecta con los servidores C & C en todos los pasos del proceso en caso de depuración o el estado de información a los desarrolladores. Cuando se ejecuta el archivo será extraído a "% AppData \ Roaming \ How_Decrypt_My_Files \ carpeta" y el contenido del idioma se extrajo en "carpeta% AppData% \ cl". Por lo que debe utilizar un fuerte anti-malware para eliminar PyCL ransomware de su sistema y restaurar archivos para ejecutar la copia de seguridad.

exploración gratis su Windows PC a detectar PyCL Ransomware

Libre de escanear su PC con Windows para detectar PyCL Ransomware

A: Cómo quitar PyCL Ransomware de tu PC

Paso: 1 Cómo reiniciar Windows en modo seguro con funciones de red.

- Haga clic en el botón Reiniciar para reiniciar el ordenador

- Presione y mantenga presionada la tecla F8 durante el proceso de reinicio.

- Desde el menú de inicio, seleccione el modo seguro con funciones de red utilizando las teclas de flecha.

Paso: 2 Cómo matar a PyCL Ransomware proceso relacionado Desde el Administrador de tareas

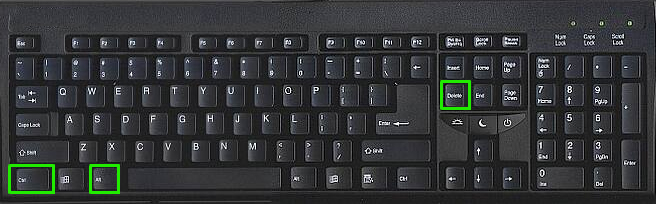

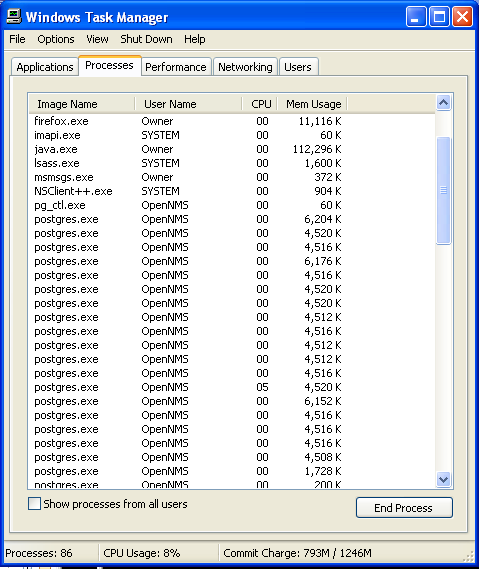

- Presione Ctrl + Alt + Supr juntos en el teclado

- Se abrirá el Administrador de tareas en Windows

- Ir a la ficha Proceso, encontrar el proceso relacionado PyCL Ransomware.

- Ahora haga clic en en el botón Finalizar proceso para cerrar esa tarea.

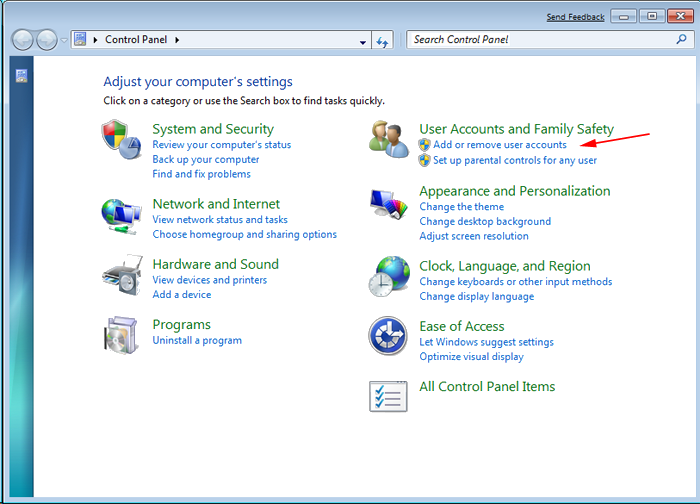

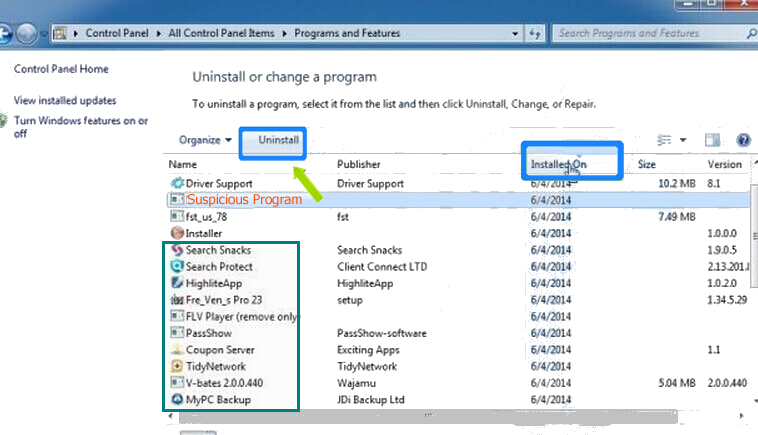

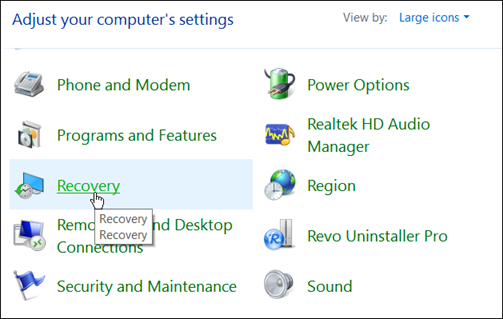

Paso: 3 Desinstalar PyCL Ransomware En el Panel de control de Windows

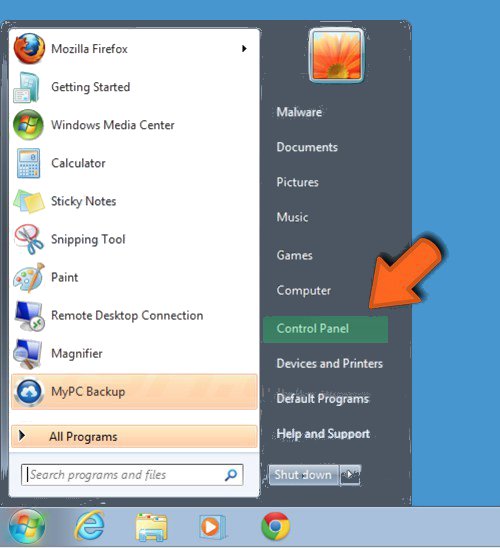

- Visita el menú Inicio para abrir el Panel de control.

- Seleccionar opción Desinstalar un programa de la categoría de programa.

- Elegir y remover todos los artículos relacionados con PyCL Ransomware de la lista.

B: Cómo restaurar archivos cifrados PyCL Ransomware

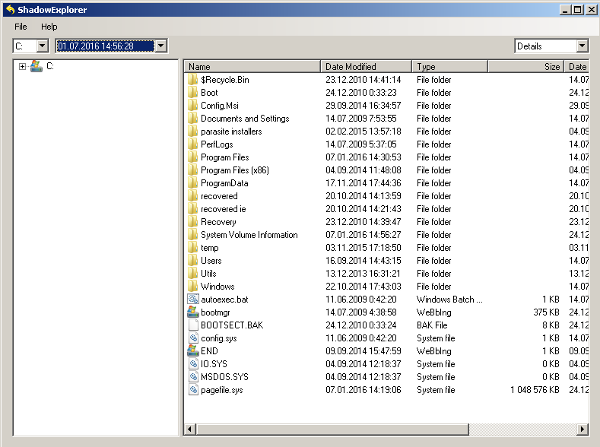

Método: 1 con el Explorador de las Sombras

Después de retirar PyCL Ransomware de PC, es importante que los usuarios deben restaurar archivos cifrados. Dado que, ransomware cifra casi todos los archivos almacenados, excepto las instantáneas, se debe intentar restaurar archivos y carpetas originales utilizando las instantáneas. Aquí es donde ShadowExplorer puede llegar a ser muy útil.

Descargar ShadowExplorer Ahora

- Una vez descargado, instale el Explorador de Shadow en su PC

- Doble clic para abrirlo y ahora seleccionar la unidad C: del panel izquierdo

- En la fecha de presentación, se recomienda a los usuarios seleccionar marco de tiempo de al menos un mes

- Seleccionar y navegar a la carpeta que tiene los datos cifrados

- Haga clic derecho en los datos y los archivos cifrados

- Elija la opción Exportar y seleccione un destino específico para restaurar los archivos originales

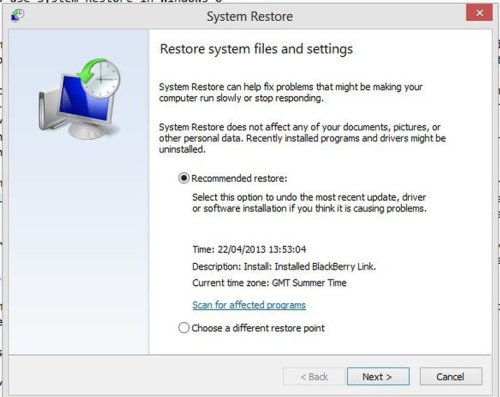

Método: 2 Restaurar PC con Windows a los valores de fábrica

Siguiendo los pasos antes mencionados le ayudará en la eliminación de PyCL Ransomware desde el PC. Sin embargo, si la infección persiste, se aconseja a los usuarios para restaurar su PC con Windows a su configuración de fábrica por defecto.

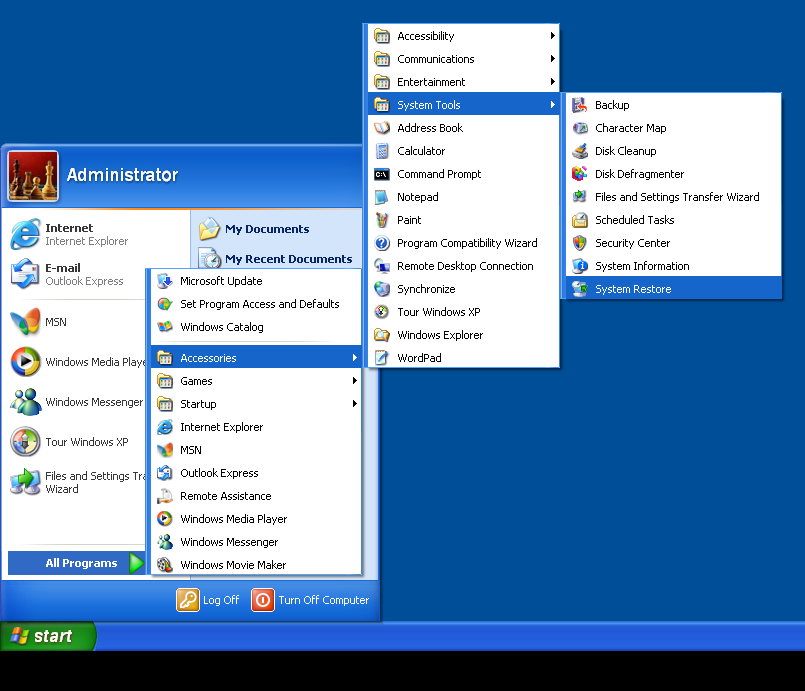

Restaurar sistema en Windows XP

- Iniciar sesión en Windows como administrador.

- Haga clic en Inicio > Todos los programas > Accesorios.

- Encuentra Herramientas del sistema y haga clic en Restaurar sistema

- Seleccione Restaurar mi equipo a un estado anterior y haga clic en Siguiente.

- Elegir un punto de restauración cuando el sistema no estaba infectado y haga clic en Siguiente.

Restaurar sistema de Windows 7 / Vista

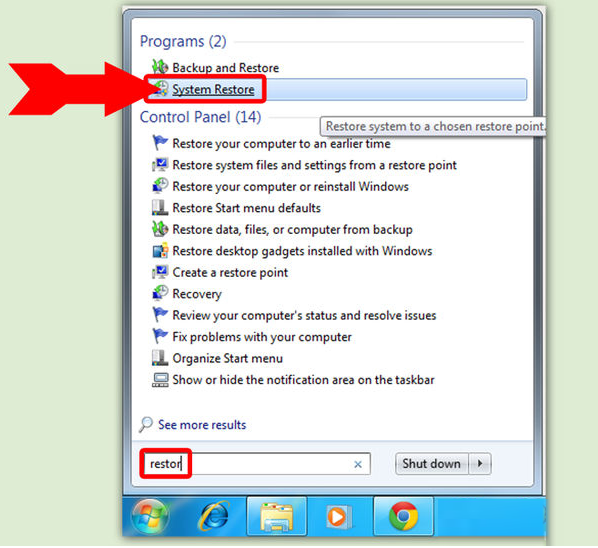

- Vaya al menú Inicio y encontrar Restaurar en el cuadro Buscar.

- Ahora seleccione la opción Sistema de resultados de la búsqueda en Restaurar

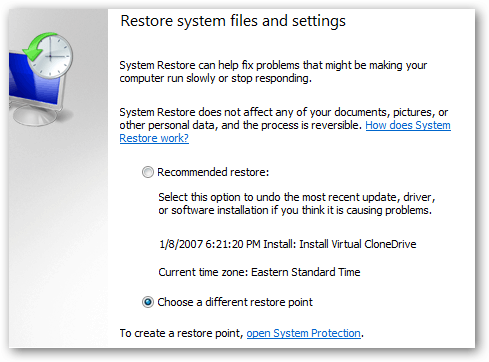

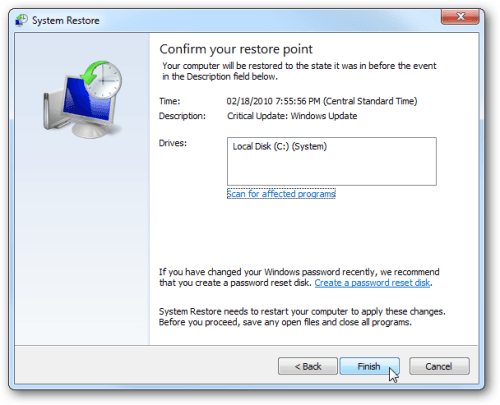

- Desde la ventana Restaurar sistema, haga clic en el botón Siguiente.

- A continuación, seleccione un puntos de restauración cuando el equipo no estaba infectado.

- Haga clic en Siguiente y siga las instrucciones.

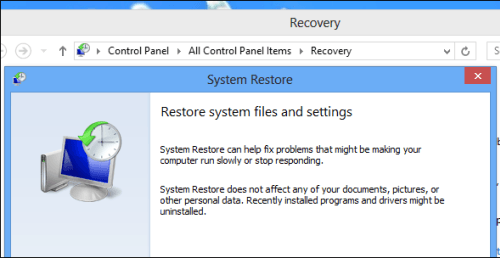

Restaurar sistema de Windows 8

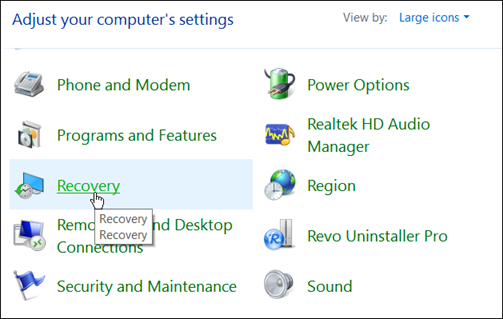

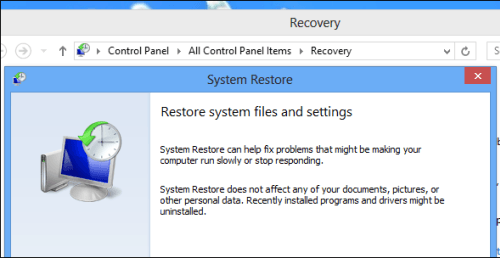

- Ir al cuadro de búsqueda y escriba Panel de control

- Seleccione Panel de control y opción de recuperación abierto.

- Ahora Seleccione Open System opción Restaurar

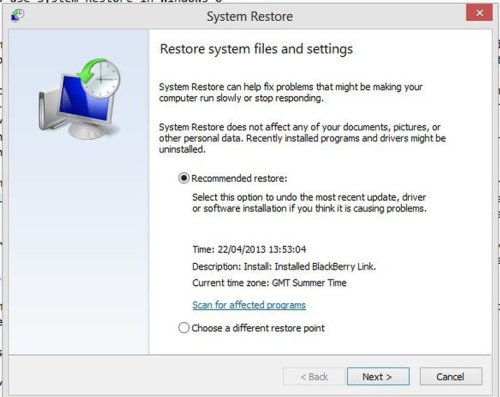

- Averiguar cualquier reciente punto de restauración cuando el equipo no estaba infectado.

- Haga clic en Siguiente y siga las instrucciones.

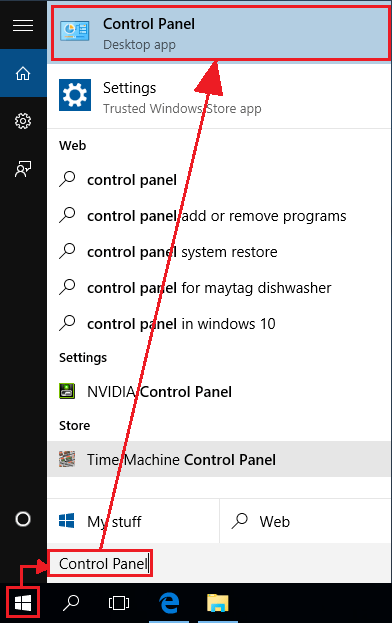

Restaurar sistema de Windows 10

- Derecha haga clic en el menú Inicio y seleccione Panel de control.

- Abra el Panel de control y encontrar la opción de recuperación.

- Seleccione recuperación > Abrir recuperación del sistema > Siguiente.

- Elegir un punto de restauración antes de la infección Siguiente > Terminar.

Método: 3 Uso de software de recuperación de datos

Restaurar los archivos cifrados por PyCL Ransomware con ayuda de software de recuperación de datos

Entendemos lo importante que es para usted los datos. En caso que los datos cifrados no se pueden restaurar utilizando los métodos anteriores, los usuarios se les recomienda para restaurar y recuperar los datos originales utilizando el software de recuperación de datos.