| 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 es un Gusano | |

| Troyano abandonado por 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 son Trojan-Spy.Win32.Zbot.amwf, Trojan.Downloader.Kraddare.G, Trojan.Tikuffed.E, Trojan-Downloader.Win32.FraudLoad.abk, SMS-Flooder.Win32.Delf.x, Trojan:Win64/Sirefef.L, Trojan.VBSilly, Vanilla Trojan, MonitoringTool:Win32/FreeKeylogger | |

| Spyware relacionado LinkReplacer, Windows TaskAd, PWS:Win32/Karagany.A, Spyware.WebHancer, Winpcdefender09.com, Pvnsmfor Toolbar, KnowHowProtection, PC-Parent, Vipsearcher, SystemStable | |

| Los errores de Windows causados por 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 son – 0x00000070, 0x00000051, 0x00000098, 0xf0803 CBS_S_STACK_SHUTDOWN_REQUIRED servicing stack updated, aborting, 0xf080C CBS_E_UNKNOWN_UPDATE named update not present in package, 0x000000BA, 0x80248017 WU_E_DS_TABLESESSIONMISMATCH A table was not closed because it is not associated with the session., Error 0x80246007, 0x80240031 WU_E_INVALID_FILE The file is in the wrong format., 0xf0816 CBS_E_DPX_JOB_STATE_SAVED job state for DPX has been saved | |

| 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 infecta estos archivos .dll de WindowsMicrosoft.Build.Framework.dll, atmlib.dll, wzcdlg.dll, wiascr.dll, eqossnap.dll, uxtheme.dll, confmrsl.dll, journal.dll, Microsoft.Security.ApplicationId.PolicyManagement.XmlHelper.dll, tscfgwmi.dll, dpnathlp.dll, danim.dll, hpzppw71.dll |

18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 puede haber ingresado a su PC a través de este software. Si no los ha instalado, deshágase de ellos Classic Solitaire 2.5.6 , Trojka 1.1 , ChangeCapture 0.3 , Script Debugger 5.0.9 , Rhyme Genie 6.0 , Disk Doctor , FundsupermartWidget 0.2.5 , ipfwThrottleBody 1.3b , Panorama BackPacker a0.85 , Xover 1.1 , Monster Dash 1.20 , Wacky Jabber 1.0.1 , Local Cloud 1.3.1 , Granet 1.3 | |

Eliminar 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 de Windows XP|Vista|7|8|10

Informe de investigación sobre 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58

| Nombre | 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 |

| Tipo | Troyano |

| Impacto del riesgo | Alto |

| Descripción | El objetivo principal de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 es obtener acceso remoto para los atacantes y recopilar información confidencial de la computadora. |

| Posibles síntomas | Degradación del rendimiento del sistema, otros ataques de malware, robo cibernético, etc. |

| Herramienta de detección / eliminación | Descargue 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 Scanner para confirmar el ataque del virus 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58. |

Cosas importantes que debe saber sobre 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58

18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 es una pieza de software malicioso que informa el equipo de investigadores de malware. Los profesionales de ciberseguridad han advertido a los internautas que el malware puede ser utilizado por los actores de la amenaza para secuestrar las cuentas de los usuarios en sitios web populares de redes sociales. Además de eso, también tiene la capacidad de registrar las pulsaciones de teclado en máquinas comprometidas, descargar aplicaciones deshonestas de su servidor remoto y abrir puertos en la máquina para invadir otros virus destructivos. El troyano se ha identificado para configurar retransmisiones de correo electrónico en los sistemas afectados. Además, 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 es un tipo de malware vicioso que permite a los hackers criminales descargar y ejecutar aplicaciones maliciosas en la máquina de la víctima.

Además, también puede infectar las redes domésticas o comerciales. Técnicamente hablando, el nombre de este troyano se basa en el hecho de que el malware utiliza varias técnicas de ofuscación que permiten a los desarrolladores de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 ocultar sus direcciones IP reales utilizando la computadora de usuarios victimizados para enviar correos electrónicos no deseados. La técnica que se utiliza para propagar el malware en todo el mundo es una campaña de publicidad maliciosa. Los ciberdelincuentes entregan numerosos correos electrónicos no deseados de manera regular y esos correos electrónicos llevan un archivo y se cifran con un código de PowerShell y macros dañinas. De esta forma, cuando los usuarios objetivo abren tales correos basura en su máquina, las amenazas peligrosas como 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 se infiltran inmediatamente en la máquina y comienzan a realizar varias tareas ilícitas.

Tendencia de distribución de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 Malware

Los correos electrónicos no deseados distribuidos por esta amenaza contienen un archivo de imagen o un documento que aparece como una alerta legítima de la suite de Microsoft Office. Enseña a los usuarios del sistema a habilitar el contenido para que vean por completo el mensaje que no se muestra en la pantalla de la computadora. Sin embargo, esta es una táctica simple utilizada por los creadores de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 y otros virus peligrosos que buscan atraer a los usuarios de PC para que ejecuten un código malicioso al obtener privilegios de administrador. Los guiones son cargados por Windows y descifrados en la memoria del sistema de una manera que no guarda el archivo malicioso en el disco. El objetivo principal de este malware es obtener acceso remoto para los atacantes y recopilar información confidencial de la computadora.Por lo tanto, debe tomar medidas inmediatas para 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 eliminación .

Manual 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 Remoción Guía

Paso 1: Cómo iniciar su PC en modo seguro con funciones de red deshacerse de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58

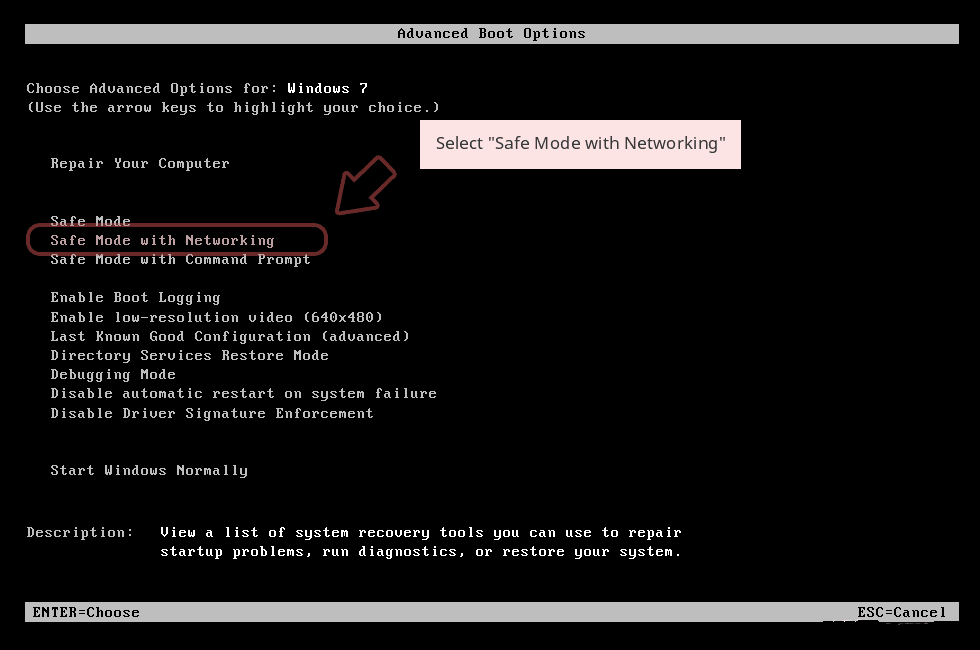

(Para Windows 7 | XP | Los usuarios de Vista)

- en primer lugar PC es ser reiniciado en modo seguro con funciones de red

- Seleccione el botón de inicio y haga clic en Apagar | Reinicie opción y seleccione Aceptar

- Cuando se reinicia el PC, seguir tocando en F8 hasta que usted no consigue Opciones avanzadas de inicio.

- Modo seguro con funciones de red debe ser seleccionado de la lista.

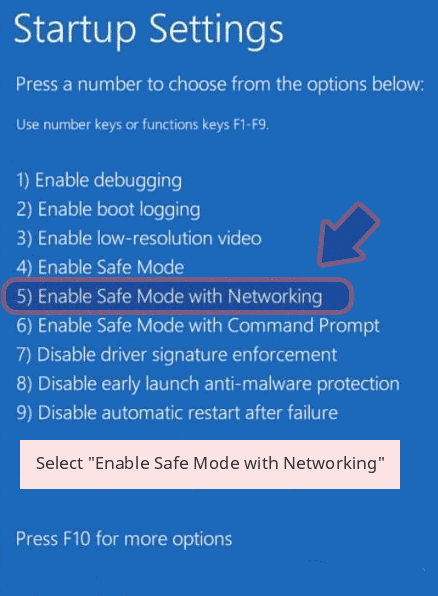

(Para Windows 8 | 8.1 | Win 10 usuarios)

- Haga clic en el botón de encendido cerca de la pantalla Inicio de sesión de Windows

- Mantenga botón Shift en el teclado presionado y seleccione la opción de reinicio

- Ahora Seleccione Habilitar el modo seguro con funciones de red

En caso 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58, no está dejando que su PC para iniciar en modo seguro, entonces el paso siguiente es seguido

Paso 2: Quitar 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 Usando el Sistema de proceso de restauración

- PC necesita ser reiniciado al modo seguro con símbolo del sistema

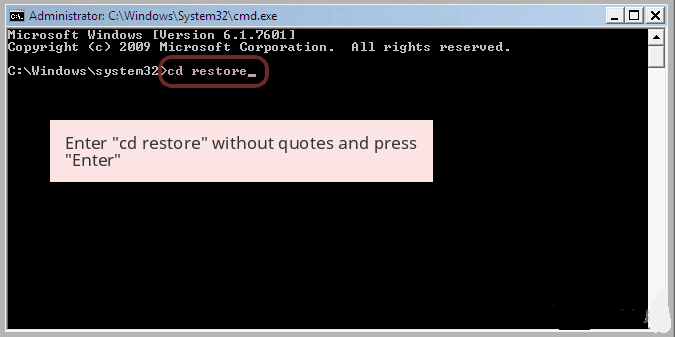

- Tan pronto como ventana de comandos aparecerá en la pantalla, seleccione el CD de restauración y pulse sobre la opción Enter

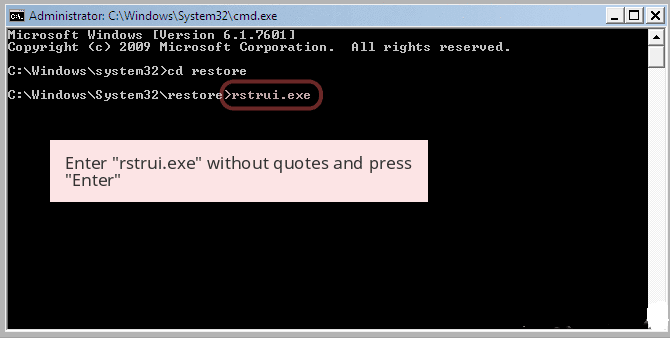

- Escriba rstrui.exe y haga clic en Intro de nuevo.

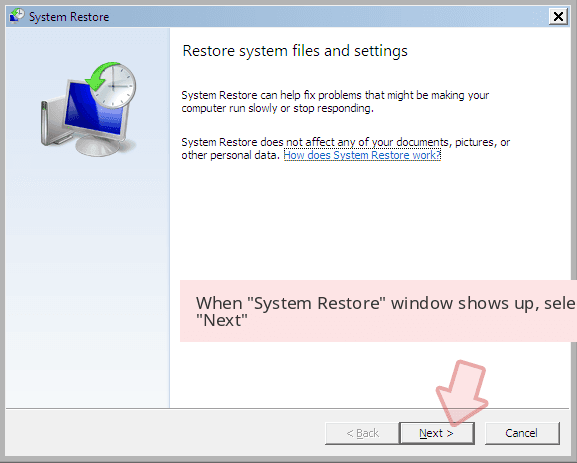

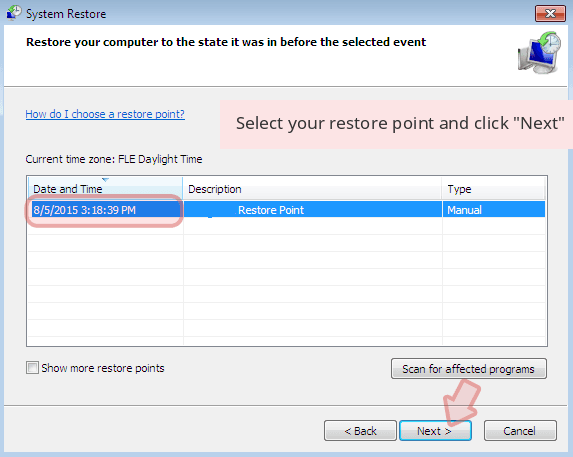

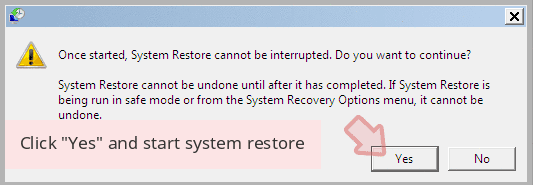

- Ahora los usuarios necesitan hacer clic en la opción Siguiente y elegir el punto de que era la última vez que se trabajaba bien antes de la infección 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 restauración. Una vez hecho esto, haga clic en el botón Siguiente.

- Seleccione Sí para restaurar su sistema y deshacerse de la infección 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58.

Sin embargo, si los pasos anteriores no funciona para eliminar 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58, siga los pasos mencionados a continuación

Pasos para mostrar todos los archivos y carpetas ocultos Para eliminar 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58

Cómo ver 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 carpetas ocultos en Windows XP

- Con el fin de mostrar los archivos y carpetas ocultos, es necesario seguir las instrucciones dadas: –

- Cierre todas las ventanas o minimizar la aplicación abierta para ir al escritorio.

- Abra “Mi PC” haciendo doble clic sobre su icono.

- Haga clic en el menú Herramientas y seleccione Opciones de carpeta.

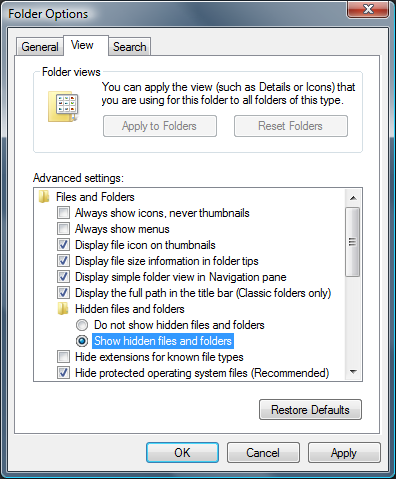

- Haga clic en la ficha Vista desde la nueva ventana.

- Compruebe la pantalla del contenido de las opciones de las carpetas del sistema.

- En la sección Archivos y carpetas ocultos, que necesita para poner una marca de verificación en la opción Mostrar archivos y carpetas ocultos.

- Haga clic en Aplicar y entonces el botón OK. Ahora, cierre la ventana.

- Ahora, se puede ver todo el 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 relacionados con archivos y carpetas ocultos en el sistema.

Cómo tener acceso a 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 Ocultos carpetas en Windows Vista

- Minimizar o cerrar todas las pestañas abiertas y vaya al escritorio.

- Ir a la parte inferior izquierda de la pantalla, verá el logotipo de Windows allí, haga clic en el botón Inicio.

- Ir a Panel de control del menú y haga clic en él.

- Después de Panel de control quedó abierta, habrá dos opciones, o “Vista clásica” o “Panel de control Inicio Ver”.

- Haga lo siguiente cuando se está en “Vista clásica”.

- Haga doble clic en el icono Opciones de carpeta y abiertas.

- Elija la ficha Vista.

- Una vez más vaya al paso 5.

- Haga lo siguiente si usted es “Panel de control Inicio Ver”.

- Botón golpeado en Apariencia y Personalización enlace.

- Eligió Mostrar archivos ocultos o carpetas.

- En la sección de archivos o carpetas ocultos, haga clic en el botón que se encuentra justo al lado de la Mostrar archivos y carpetas ocultos.

- Haga clic en el botón Aplicar y después haga clic en OK. Ahora, cierra la ventana.

- Ahora, para mostrar todos los archivos ocultos o carpetas creadas por 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58, que ha dado un resultado positivo de Windows Vista.

Cómo Hacer visible 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 creado carpetas en Windows 7

- Vaya al escritorio y pulse sobre el pequeño rectángulo que se encuentra en la parte inferior derecha de la pantalla del sistema.

- Ahora, basta con abrir el menú Inicio “, haga clic en el botón de inicio de Windows que se encuentra en el lado inferior izquierdo de la pantalla del PC que lleva el logotipo de Windows.

- Luego, después, buscar la opción de menú “Panel de control” en la fila más a la derecha y abrirlo.

- Cuando el menú Panel de control se abre, a continuación, busque el enlace “Opciones de carpeta”.

- Toque en el “Ver ficha”.

- En la categoría “Configuración avanzada”, haga doble clic en “Archivos o carpetas ocultos” asociado con 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58.

- A continuación, sólo tiene que seleccionar la casilla de verificación con el fin de mostrar los archivos ocultos, carpetas o unidades.

- Después de esto, haga clic en “Aplicar” >> “OK” y cierre el menú.

- Ahora, el Windows 7 debe estar configurado para mostrar todos los archivos ocultos, carpetas o unidades.

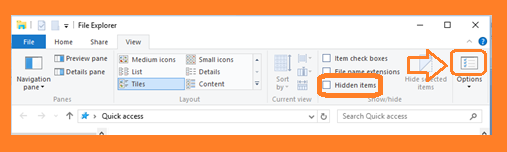

Pasos Para mostrar 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 relacionados con archivos y carpetas en Windows 8

- En primer lugar, el poder de su PC de Windows y haga clic en el botón del logotipo de inicio que se encuentra en el lado izquierdo de la pantalla del sistema.

- Ahora, vaya a las listas de programa y seleccione la aplicación del panel de control.

- Cuando el panel de control está abierta por completo, haga clic en la opción más ajustes.

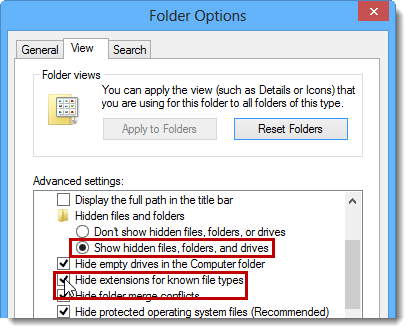

- Después, verá una ventana Panel de control y luego elegir la opción “Apariencia y personalización” ficha.

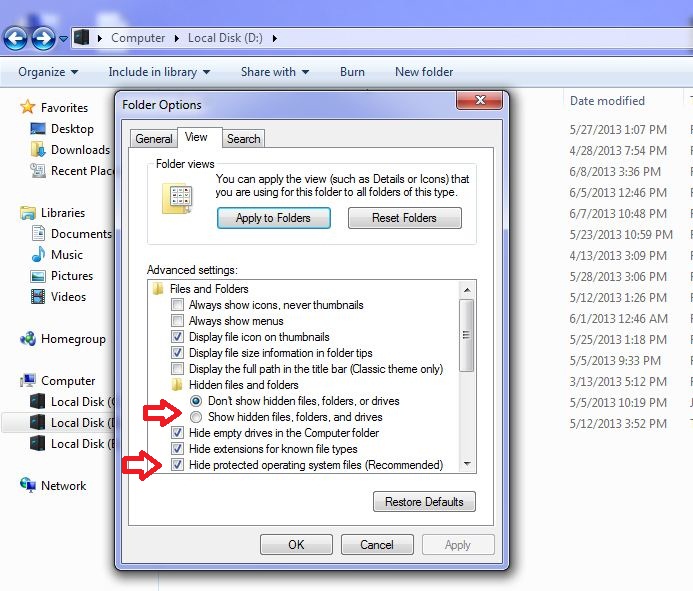

- En Avance cuadro de diálogo configuración, es necesario marcar marca en Mostrar todos los archivos y carpetas ocultos y desactive la casilla de verificación Ocultar archivos protegidos del sistema.

- Haga clic en Aplicar y el botón OK. Esta opción le ayuda a aplicar para detectar y eliminar todo tipo de archivos sospechosos relacionados 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58.

- Por último, navegar el cursor del ratón sobre la opción cerca de la salida de este panel.

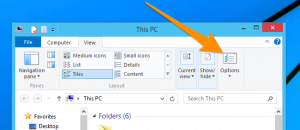

Cómo ver las carpetas 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 asociados en Windows 10

- Abra la carpeta si desea mostrar los archivos.

- Buscar y haga clic en Ver en la barra de menú

- En Menú, haga clic en para ver las opciones de carpeta.

- Una vez más, haga clic en Ver y habilitar botón de radio asociada a Mostrar archivos ocultos creados por 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58, carpeta y unidad.

- Pulse Aplicar y Aceptar.

Siguiendo todos los pasos correctamente, ayudará a deshacerse de 18HFyZfSZT8GXJJbUPTgPXZojoNEEjHE58 manualmente desde su PC con Windows. Sin embargo, se aconseja ir a por ello sólo si usted es un dominio del usuario de Windows.

Si tiene alguna duda, pregunte a nuestros expertos y obtener una solución inmediata para el mismo