Hace una semana, [email protected] fue descubierto por los investigadores de seguridad de PC, anexa extensiones de archivo .2xx9 a los archivos que se almacenan las computadoras comprometidas. Lla ransomware utiliza un estándar de cifrado de archivos llamado como AES-256 cifrado de proyecto ransomware HiddenTear que es casi imposible de romper. Después de la infiltración exitosa, contactos [email protected]~~number=plural con sus distribuidores a través de la conexión a un servidor de C & C a distancia para transmitir los datos de credenciales recogidos reciben las actualizaciones / comandos programados. Este ransomware se propaga principalmente a través de mensajes de spam, trojanised enlaces en foros y explotar como kit de neutrinos. Incluso, los hackers lo distribuyen a través de la unidad por descargas a través de un millar de páginas web comprometidas, sitio de pornografía y la plataforma de publicidad también.

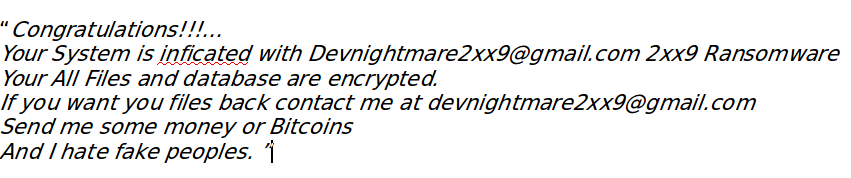

Por otra parte, los investigadores afirman que debe ser desarrollado por una desarrolladores con menos experiencia, porque su código incluye credenciales SMTP para Gmail y se ve como una versión de prueba que no puede ser creado para apuntar a una gran cantidad de usuarios de PC. Aunque, pertenece a la misma familia de ransomware como ShinoLocker y Domino. Muestra nota de rescate en el escritorio exigentes cantidad rescate con el fin de desbloquear los archivos. Muestra y deja siguiente nota de rescate en el escritorio.

¿Cómo se plantean [email protected] riesgo para su privacidad?

El ransomware instala varios programas de software espía como PWSteal / Keylogger para registrar las pulsaciones del teclado. En otras palabras, se sutiliza sus datos de credenciales de inicio de sesión como detalles – ID / contraseña, correo electrónico, dirección postal, en línea transacciones bancarias detalles sin su conocimiento. Es posible que desee saber cómo sucede esto? Si utiliza el sistema de pago en línea por lo general, entonces debe haber dado cuenta de que la pasarela de pago oficial del Banco contiene sugerencia de utilizar On-Screen-teclado. Debido a que esta palabra clave aparece en la pantalla del PC, y que ingresa los datos utilizando el ratón para que cualquier software espía no puede llegar a grabarlo. Pero si un software espía está programado para capturar la pantalla de su PC para grabar vídeo en segundo plano puede robar fácilmente sus datos. Por lo tanto, es necesario deshacerse de la infección.

Indicación de [email protected]

-

análisis de código fuente del ransomware revela que analiza en busca de una amplia variedad de archivos para codificar. Los archivos que pueden ser objetivo incluye: documentos, vídeos, fotos, archivos de bases de datos, etc. objetivos siguientes .sql, .mdb, .sln, .php, .asp, .aspx, .txt, .doc, .html, .xml , .psd, .dll, .lnk, .pdf, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .jpg, .png, .csv.

-

pueden existir archivos cifrados en la unidad local de su PC, una unidad externa incluyendo unidad de red asignada, la extensión .2xx9 debe ser añadido con el nombre de cada uno de los archivos codificados.

-

[email protected]~~MD~~aux desencadenar su PC para abrir la nota de rescate en la pantalla del PC, cada vez que reinicie su PC. Es posible que vea read_me.txt en su escritorio.

-

Sus desarrolladores no le piden que pague una cantidad fija, depende totalmente de ti que la cantidad de dinero que tienes o lo importante que son sus archivos!

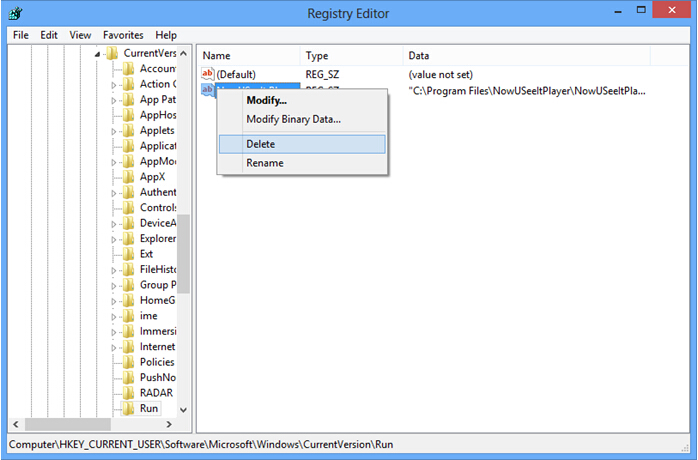

- Se genera y modifica las cadenas de valor en el registro de Windows para obtiene permiso para iniciar su proceso malicioso en secreto. Se dirige siguientes entradas de registro: HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

Por lo tanto, se recomienda encarecidamente que elimine [email protected] de PC con Windows infectados y restaurar los archivos originales siguiendo las instrucciones dadas:

exploración gratis su Windows PC a detectar [email protected]

¿Qué hacer si su PC se infectan al [email protected]

La infección ransomware se ha diseñado principalmente con el propósito de asustar a los usuarios y engañar a su dinero. Se toma sus archivos en el rescate de rehenes y la demanda para volver a los datos importantes. Pero ahora la pregunta es lo que puede hacer cuando el sistema se ha infectado por el virus de [email protected]? Estas son algunas opciones que puede utilizar para deshacerse de esta infección desagradable.

No se asuste – Bueno, lo primero es que no te de pánico y luego completamente echa un vistazo a su sistema en busca de archivos de trabajo. Si tienes cualquier archivo de trabajo a continuación, copiarlo en la unidad USB.

Pagar el rescate – Otra opción es que usted puede pagar el rescate y esperar para obtener los archivos de nuevo. (Realmente una mala opción)

Utilice copia de seguridad – a limpiar todo el sistema de archivos, eliminar la infección por completo de su PC y restaurar sus archivos con cualquier copia de seguridad.

Retire Infección – También puede eliminar el virus de [email protected] usando la herramienta de eliminación de malware y eliminar todos los archivos infectados. Más tarde, puede recuperar todos sus datos mediante el uso de cualquier herramienta de recuperación de datos. (En caso de que no tiene copia de seguridad de sus archivos.) – Método recomendado.

Reinstalar Windows – La última opción es volver a instalar su sistema operativo de Windows. Se eliminará por completo todos sus datos, así como la infección. Usted recibirá una nueva PC libre de la infección.

Cómo quitar el virus de tu PC [email protected]

Paso 1 – Arranque el equipo en modo seguro.

Paso 2 – Eliminar los archivos de entradas del registro infectadas.

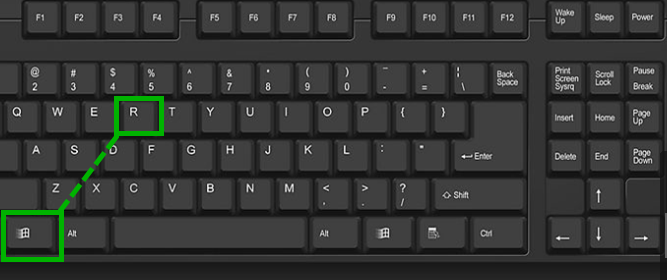

- Haga clic en la bandera de Windows y el botón R juntos.

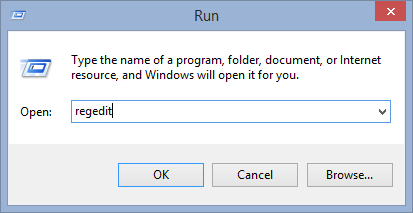

- Escriba “regedit” y haga clic en el botón OK

- Encuentra y elimina entradas siguientes.

HKEY_LOCAL_MACHINESOFTWAREsupWPM

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWpm

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMain “Default_Page_URL”

HKEY_LOCAL_Machine\Software\Classes\[[email protected]]

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Uninstall\[[email protected]]

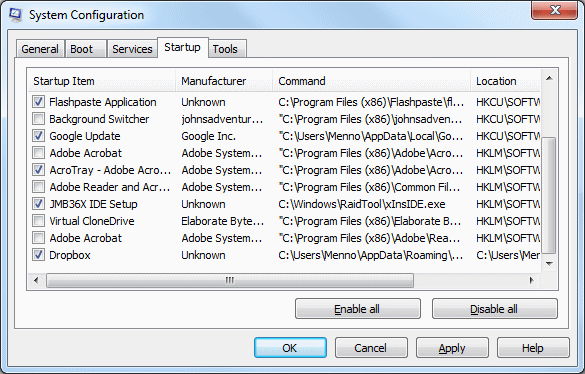

Paso 3 – Quitar de la msconfig

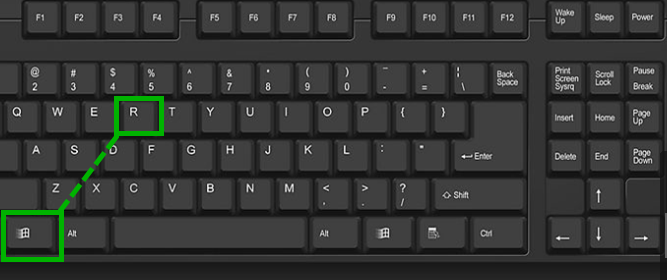

- Haga clic en Windows + R botones a la vez.

- Escriba msconfig y presione Intro

- Ir y puesta en marcha ficha y desactive todas las entradas del fabricante desconocido.

Paso 4 – Reinicie el equipo normalmente.

Comprobar si el equipo ahora. Si el virus se ha ido, entonces puede comenzar USIG su ordenador. Si la infección sigue siendo luego ir al siguiente paso.

Paso 5 – Restaurar sistema

- Inserte el disco de instalación de Windows a la unidad de CD y reinicie su PC.

- Si bien el inicio del sistema, seguir presionando F8 o F12 clave para obtener las opciones de arranque.

- Ahora seleccione la opción de arranque desde la unidad de CD para iniciar el equipo.

- Luego, después de que obtendrá la opción de recuperación del sistema en su pantalla.

- Seleccione la opción de restauración del sistema de la lista.

- Elija un sistema de punto de restauración más cercana cuando el equipo no estaba infectado.

- Ahora sigue la opción en la pantalla para restaurar el equipo.

Si los métodos manuales anteriores no eliminan el virus de [email protected] a continuación, sólo tiene la opción de eliminar la infección usando una herramienta de eliminación de software malicioso. Es la última y la única opción que se puede quitar fácilmente y con seguridad esta amenaza desagradable desde el ordenador.

Tener algunas preguntas alarmantes en su mente? Haga que su duda borra de nuestros experimentados expertos en soporte técnico. Sólo tienes que ir a la sección Haz tu pregunta, rellene los datos y su pregunta. Nuestro equipo de expertos le dará respuesta detallada acerca de su consulta.